സുരക്ഷാ ഓഡിറ്റ്

ഒരു വേർഡ്പ്രസ്സ് സുരക്ഷാ ഓഡിറ്റ് പ്ലഗിൻ

സുരക്ഷാ ഓഡിറ്റുകൾക്കായുള്ള വേർഡ്പ്രസ്സ് പ്ലഗിൻ

നിങ്ങളുടെ വെബ്സൈറ്റ് ട്രാഫിക് സുരക്ഷിതമാക്കുക

നിങ്ങളുടെ ഓൺലൈൻ പ്രശസ്തിയെ നിങ്ങളുടെ വെബ്സൈറ്റ് സ്വാധീനിക്കുന്നു. അനുയോജ്യമായ ക്രമീകരണങ്ങൾ ഉപയോഗിച്ച് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുകയും അത് അപ്ഡേറ്റ് ചെയ്യുകയും ചെയ്യുക.

നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷ ലളിതമാക്കുക

നിങ്ങളുടെ മനസ്സമാധാനം ഉറപ്പാക്കാൻ വിപുലമായ ക്ലൗഡ് സുരക്ഷാ പരിജ്ഞാനം വികസിപ്പിച്ചെടുത്തു

എളുപ്പമുള്ള ഓൺ, ഓഫ് ബട്ടണുകൾ

Easily manage your site's security features

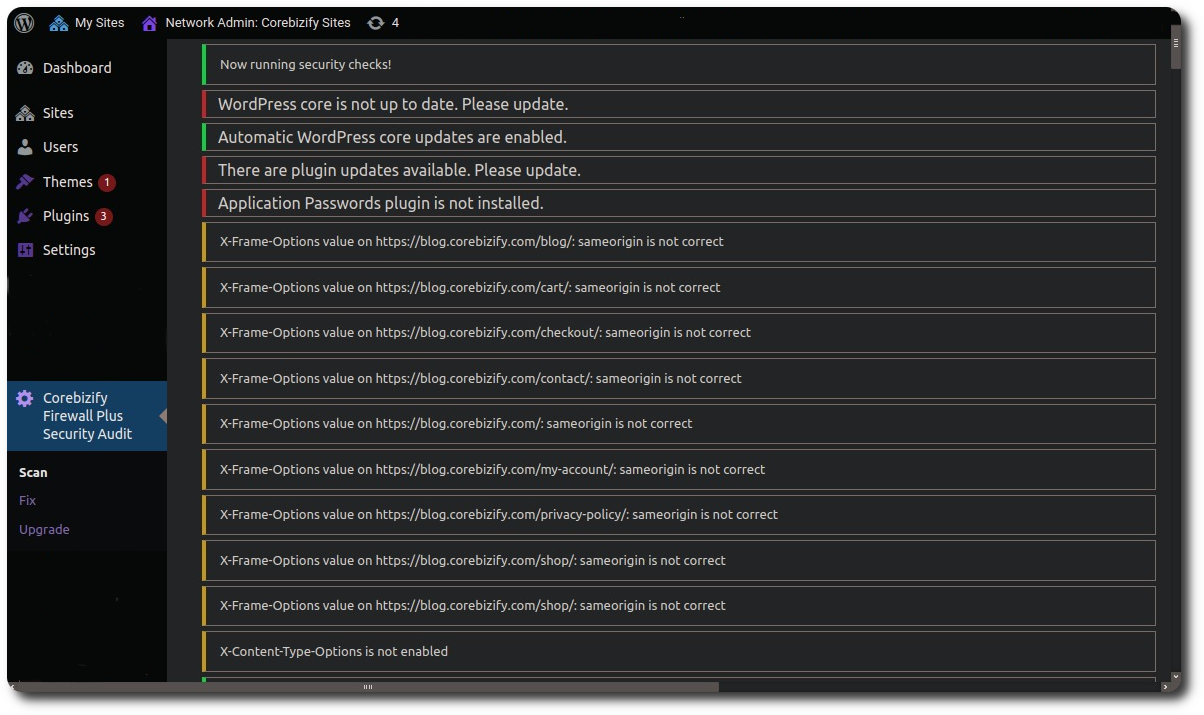

നിങ്ങളുടെ സുരക്ഷ പരിശോധിക്കുക

ഏത് സമയത്തും ഒരു സുരക്ഷാ സ്കാൻ പ്രവർത്തിപ്പിക്കുക

സുരക്ഷിതമായ വെബ്സൈറ്റ്

പരിചയസമ്പന്നരായ സുരക്ഷാ വിദഗ്ധർ നിർമ്മിച്ച ഒരു സുരക്ഷാ ഉപകരണം ഉപയോഗിക്കുക

ലളിതവും വഴക്കമുള്ളതുമായ വിലനിർണ്ണയം

14 ദിവസത്തെ പണം തിരികെ നൽകാനുള്ള ഗ്യാരണ്ടി. വാർഷിക, പ്രതിമാസ പ്ലാനുകൾ ലഭ്യമാണ്.

സ്റ്റാർട്ടർ

20% ലാഭിക്കുക

ആയി ബിൽ ചെയ്തു $499.99 പ്രതിവർഷം USD

കൂടാതെ വാർഷിക സമ്പാദ്യവും $99.89 USD

ദ്രുത അപ്ഡേറ്റ് ബട്ടണുകൾ

ഭാഷയിൽ ഇൻസ്റ്റാൾ നിർദ്ദേശങ്ങൾ

അംഗീകൃത സുരക്ഷാ എഞ്ചിനീയർമാർ

1 പ്രതിവാര ഷെഡ്യൂൾ ചെയ്ത സ്കാൻ

വിപുലമായ

പ്രിയപ്പെട്ടത് 25% ലാഭിക്കുക

ആയി ബിൽ ചെയ്തു $999.99 പ്രതിവർഷം USD

കൂടാതെ വാർഷിക സമ്പാദ്യവും $199.89 USD

ദ്രുത സുരക്ഷാ ബട്ടണുകൾ മാറ്റുക

പ്ലഗിൻ ഇൻസ്റ്റാൾ പിന്തുണ

1 ദിവസേന ഷെഡ്യൂൾ ചെയ്ത സ്കാൻ

എന്റർപ്രൈസ്

30% ലാഭിക്കുക

ആയി ബിൽ ചെയ്തു $1,999.99 പ്രതിവർഷം USD

കൂടാതെ വാർഷിക സമ്പാദ്യവും $399.89 USD

പാസ്വേഡ് ഓഡിറ്റ് പരിശോധന

നമുക്ക് പ്ലഗിൻ ഇൻസ്റ്റാൾ ചെയ്യാം

പരിധിയില്ലാത്ത ഷെഡ്യൂൾ ചെയ്ത സ്കാനുകൾ

വിലനിർണ്ണയ പാക്കേജുകൾ താരതമ്യം ചെയ്യുക

| സ്റ്റാർട്ടർ | വിപുലമായ ജനപീതിയായ | എന്റർപ്രൈസ് | |

|---|---|---|---|

| പരസ്യം സൗജന്യം | |||

| ബ്രാൻഡിംഗ് സൗജന്യം | |||

| 2FA പരിശോധന | |||

| 24/7 ടിക്കറ്റ് പിന്തുണ | |||

| പ്രീമിയം കസ്റ്റമർ സപ്പോർട്ട് | |||

| പ്ലഗിൻ, തീം വൾനറബിലിറ്റി മോണിറ്ററിംഗ് | |||

| MySQL അല്ലെങ്കിൽ MariaDB പതിപ്പ് പരിശോധിക്കുക | |||

| HTTP-ലേക്ക് HTTPS റീഡയറക്ട് പരിശോധിക്കുക | |||

| ആകെ 37 ചെക്കുകൾ | |||

| 100-ലധികം ഭാഷകൾ പിന്തുണയ്ക്കുന്നു | |||

| ദ്രുത അപ്ഡേറ്റ് ബട്ടണുകൾ | |||

| ദ്രുത സുരക്ഷാ ബട്ടണുകൾ മാറ്റുക | |||

| പാസ്വേഡ് ഓഡിറ്റ് പരിശോധന | |||

| ഭാഷയിൽ ഇൻസ്റ്റാൾ നിർദ്ദേശങ്ങൾ | |||

| പ്ലഗിൻ ഇൻസ്റ്റാൾ പിന്തുണ | |||

| നമുക്ക് പ്ലഗിൻ ഇൻസ്റ്റാൾ ചെയ്യാം | |||

| അംഗീകൃത സുരക്ഷാ എഞ്ചിനീയർമാർ | |||

| 1 പ്രതിവാര ഷെഡ്യൂൾ ചെയ്ത സ്കാൻ | |||

| 1 ദിവസേന ഷെഡ്യൂൾ ചെയ്ത സ്കാൻ | |||

| പരിധിയില്ലാത്ത ഷെഡ്യൂൾ ചെയ്ത സ്കാനുകൾ | |||

| കൂടുതൽ സവിശേഷതകൾ - ഉടൻ വരുന്നു |

|

സ്റ്റാർട്ടർ

|

വിപുലമായ

ജനപീതിയായ

|

എന്റർപ്രൈസ്

|

|

|---|---|---|---|

| പരസ്യം സൗജന്യം | |||

| ബ്രാൻഡിംഗ് സൗജന്യം | |||

| 2FA പരിശോധന | |||

| 24/7 ടിക്കറ്റ് പിന്തുണ | |||

| പ്രീമിയം കസ്റ്റമർ സപ്പോർട്ട് | |||

| പ്ലഗിൻ, തീം വൾനറബിലിറ്റി മോണിറ്ററിംഗ് | |||

| MySQL അല്ലെങ്കിൽ MariaDB പതിപ്പ് പരിശോധിക്കുക | |||

| HTTP-ലേക്ക് HTTPS റീഡയറക്ട് പരിശോധിക്കുക | |||

| ആകെ 37 ചെക്കുകൾ | |||

| 100-ലധികം ഭാഷകൾ പിന്തുണയ്ക്കുന്നു | |||

| ദ്രുത അപ്ഡേറ്റ് ബട്ടണുകൾ | |||

| ദ്രുത സുരക്ഷാ ബട്ടണുകൾ മാറ്റുക | |||

| പാസ്വേഡ് ഓഡിറ്റ് പരിശോധന | |||

| ഭാഷയിൽ ഇൻസ്റ്റാൾ നിർദ്ദേശങ്ങൾ | |||

| പ്ലഗിൻ ഇൻസ്റ്റാൾ പിന്തുണ | |||

| നമുക്ക് പ്ലഗിൻ ഇൻസ്റ്റാൾ ചെയ്യാം | |||

| അംഗീകൃത സുരക്ഷാ എഞ്ചിനീയർമാർ | |||

| 1 പ്രതിവാര ഷെഡ്യൂൾ ചെയ്ത സ്കാൻ | |||

| 1 ദിവസേന ഷെഡ്യൂൾ ചെയ്ത സ്കാൻ | |||

| പരിധിയില്ലാത്ത ഷെഡ്യൂൾ ചെയ്ത സ്കാനുകൾ | |||

| കൂടുതൽ സവിശേഷതകൾ - ഉടൻ വരുന്നു |

മുകളിലുള്ള വിലകളിൽ നിങ്ങളുടെ ബില്ലിംഗ് വിലാസത്തെ അടിസ്ഥാനമാക്കിയുള്ള ബാധകമായ നികുതികൾ ഉൾപ്പെടുന്നില്ല. പേയ്മെൻ്റ് പൂർത്തിയാകുന്നതിന് മുമ്പ് അവസാന വില ചെക്ക്ഔട്ട് പേജിൽ പ്രദർശിപ്പിക്കും

സ്വീകരിച്ച പേയ്മെന്റ് രീതികൾ

മണി ബാക്ക് ഗ്യാരണ്ടി

ശ്രമിക്കൂ സുരക്ഷാ ഓഡിറ്റ് ഞങ്ങളുടെ മണി ബാക്ക് ഗ്യാരണ്ടി സഹിതം 14 ദിവസത്തേക്ക്.

എസ്എസ്എൽ എൻക്രിപ്റ്റ് ചെയ്ത പേയ്മെന്റ്

നിങ്ങളുടെ വിവരങ്ങൾ 256-ബിറ്റ് SSL എൻക്രിപ്ഷൻ മുഖേന പരിരക്ഷിച്ചിരിക്കുന്നു.

ശ്രമിക്കൂ സുരക്ഷാ ഓഡിറ്റ് ഞങ്ങളുടെ മണി ബാക്ക് ഗ്യാരണ്ടി സഹിതം 14 ദിവസത്തേക്ക്.

സുരക്ഷാ ഓഡിറ്റ് പല തരത്തിൽ ഉപയോഗിക്കുന്നു

നിങ്ങൾക്ക് ഉപയോഗിക്കാം സുരക്ഷാ ഓഡിറ്റ്വിവിധ വ്യവസായങ്ങളിലും തൊഴിലുകളിലും സംഘടനകളിലും. നിങ്ങളുടെ ലക്ഷ്യങ്ങൾ കൈവരിക്കുന്നതിനുള്ള ഒരു ഉപയോഗപ്രദമായ ഉപകരണമാണിത്.

As an entrepreneur, you're always on the go and don't have much time to spare. However, you still care about your customers and your reputation. Keep your website secure with ease by auditing the security settings.

നിങ്ങളുടെ ഓൺലൈൻ പ്രശസ്തിയെ നിങ്ങളുടെ വെബ്സൈറ്റ് സ്വാധീനിക്കുന്നു. അനുയോജ്യമായ ക്രമീകരണങ്ങൾ ഉപയോഗിച്ച് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുകയും അത് അപ്ഡേറ്റ് ചെയ്യുകയും ചെയ്യുക.

നിങ്ങൾ പ്രൊഫഷണലിസത്തിന് ടോൺ സജ്ജമാക്കി. ഉപഭോക്താക്കൾ കാണുന്നതും നിങ്ങളുടെ പ്രശസ്തിയും നിങ്ങൾ ശ്രദ്ധിക്കുന്നു. സുരക്ഷാ ക്രമീകരണങ്ങൾ ഓഡിറ്റ് ചെയ്തുകൊണ്ട് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുക.

നിങ്ങളുടെ വെബ്സൈറ്റിന്റെയും സന്ദേശമയയ്ക്കലിന്റെയും സുരക്ഷയെക്കുറിച്ച് നിങ്ങൾ ശ്രദ്ധിക്കുന്നു. പ്രധാനപ്പെട്ട സുരക്ഷാ ക്രമീകരണങ്ങളും ഘടകങ്ങളും ഓഡിറ്റ് ചെയ്തുകൊണ്ട് വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുക.

Your product's reputation is impacted by your website. Keep your system secure by setting ideal settings and keeping the system updated.

നിങ്ങളുടെ ഓൺലൈൻ പ്രശസ്തിയെ നിങ്ങളുടെ വെബ്സൈറ്റ് സ്വാധീനിക്കുന്നു. അനുയോജ്യമായ ക്രമീകരണങ്ങൾ ഉപയോഗിച്ച് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുകയും അത് അപ്ഡേറ്റ് ചെയ്യുകയും ചെയ്യുക.

നിങ്ങൾക്ക് വളരെ കുറച്ച് സമയമേ ഉള്ളൂ, എന്നാൽ ഉപഭോക്താക്കൾ കാണുന്നതും നിങ്ങളുടെ പ്രശസ്തിയും നിങ്ങൾ ശ്രദ്ധിക്കുന്നു. സുരക്ഷാ ക്രമീകരണങ്ങൾ ഓഡിറ്റ് ചെയ്തുകൊണ്ട് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുക.

നിങ്ങൾക്ക് വളരെ കുറച്ച് സമയമേ ഉള്ളൂ, എന്നാൽ ഉപഭോക്താക്കൾ കാണുന്നതും നിങ്ങളുടെ പ്രശസ്തിയും നിങ്ങൾ ശ്രദ്ധിക്കുന്നു. സുരക്ഷാ ക്രമീകരണങ്ങൾ ഓഡിറ്റ് ചെയ്തുകൊണ്ട് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുക.

സുരക്ഷാ ക്രമീകരണങ്ങൾ ഓഡിറ്റ് ചെയ്തുകൊണ്ട് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുക. വ്യത്യസ്ത പാക്കേജ് ലെവലുകൾ നിങ്ങൾക്കായി അധിക ഇനങ്ങൾ കൈകാര്യം ചെയ്യുന്നു.

നിങ്ങളുടെ സുരക്ഷാ ക്രമീകരണങ്ങൾ വേഗത്തിൽ ഓഡിറ്റ് ചെയ്തുകൊണ്ട് നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി സൂക്ഷിക്കുക. നിങ്ങളുടെ സമയം ലാഭിക്കുന്നതിനും നിങ്ങളുടെ വെബ്സൈറ്റ് സുരക്ഷിതമായി നിലനിർത്തുന്നതിനും ക്ലൗഡ് സുരക്ഷാ അനുഭവവും വൈദഗ്ധ്യവും ഉപയോഗിച്ച് നിർമ്മിച്ച എളുപ്പത്തിൽ ഉപയോഗിക്കാവുന്ന സുരക്ഷാ ഫീച്ചറുകൾ ഞങ്ങൾ വാഗ്ദാനം ചെയ്യുന്നു.

As a small business owner, you understand the importance of protecting your customers' data and your business's reputation. Keep your website secure by auditing your security settings with our easy-to-use tool.

വ്യത്യസ്ത സാഹചര്യങ്ങൾക്കായി നിരവധി ഉപയോഗങ്ങൾ

Security Audit എങ്ങനെ മറ്റുള്ളവർ ഉപയോഗിക്കുന്നുവെന്ന് വായിക്കാൻ ക്ലിക്കുചെയ്യുക

| ഉപഭോക്താവ് | വിശദാംശങ്ങൾ |

|---|---|

സംരംഭകൻ |

ഞങ്ങളുടെ WordPress ഫയർവാളും ഓഡിറ്റ് ടൂളും ഉപയോഗിച്ച് സുരക്ഷ ലളിതമാക്കുക |

ബ്ലോഗർ |

നിങ്ങളുടെ വെബ്സൈറ്റ് ട്രാഫിക് സുരക്ഷിതമാക്കുക |

സിഇഒ ചീഫ് എക്സിക്യൂട്ടീവ് ഓഫീസർ |

സുരക്ഷയാണ് പ്രധാനം |

സിഎംഒ ചീഫ് മാർക്കറ്റിംഗ് ഓഫീസർ |

വെബ്സൈറ്റ് സുരക്ഷ പ്രശസ്തിയെ ബാധിക്കുന്നു |

ഉൽപ്പന്ന മാനേജർ |

വെബ്സൈറ്റ് സുരക്ഷ ഉൽപ്പന്നത്തെ ബാധിക്കുന്നു |

സോഷ്യൽ മീഡിയയെ സ്വാധീനിക്കുന്നയാൾ |

സുരക്ഷിതമായി തുടരുക, ഓൺലൈനിൽ തുടരുക |

വെബ്സൈറ്റ് ഉടമ |

നിങ്ങളുടെ ഉടമസ്ഥതയിലുള്ള വെബ്സൈറ്റ് സുരക്ഷിതമാക്കുക |

വേർഡ്പ്രസ്സ് ഡെവലപ്പർ |

നിങ്ങൾ നിർമ്മിച്ച വെബ്സൈറ്റ് സുരക്ഷിതമാക്കുക |

CTO ചീഫ് ടെക്നോളജി ഓഫീസർ |

സുരക്ഷ ഓഡിറ്റ് ചെയ്യണം |

സംരംഭകൻ |

സുരക്ഷ വേഗത്തിൽ ആവശ്യമാണ് |

ചെറുകിട ബിസിനസ്സ് ഉടമ |

എന്റെ ബിസിനസ്സിന് സുരക്ഷ വളരെ പ്രധാനമാണ് |

ചോദ്യങ്ങളുണ്ടോ?

നിങ്ങളുടെ ചോദ്യങ്ങൾക്ക് ഉത്തരം നൽകുന്നതിൽ ഞങ്ങൾക്ക് സന്തോഷമുണ്ട്. നിങ്ങൾക്ക് മറ്റ് ചോദ്യങ്ങളുണ്ടെങ്കിൽ ലിസ്റ്റ് പരിശോധിക്കുക അല്ലെങ്കിൽ ഞങ്ങൾക്ക് ഇമെയിൽ ചെയ്യുക.

സുരക്ഷാ ക്രമീകരണങ്ങൾ എങ്ങനെ മാറ്റാം?

നിങ്ങളുടെ ക്രമീകരണങ്ങൾ വേഗത്തിലും എളുപ്പത്തിലും ക്രമീകരിക്കാൻ അനുവദിക്കുന്ന ഞങ്ങളുടെ പണമടച്ചുള്ള പ്ലഗിനിലേക്ക് അപ്ഗ്രേഡ് ചെയ്യാൻ ഞങ്ങൾ ശുപാർശ ചെയ്യുന്നു. അല്ലെങ്കിൽ നിങ്ങളുടെ കോൺഫിഗറേഷൻ ഫയലുകളിലുടനീളം നിങ്ങൾക്ക് സ്വമേധയാ മാറ്റങ്ങൾ വരുത്താം.

MySQL അല്ലെങ്കിൽ MariaDB എന്നിവയ്ക്കൊപ്പം സുരക്ഷാ ഓഡിറ്റ് പ്ലഗിൻ പ്രവർത്തിക്കുന്നുണ്ടോ?

അതെ രണ്ട് ഡാറ്റാബേസ് സിസ്റ്റങ്ങളിലും പ്ലഗിൻ പ്രവർത്തിക്കുന്നു.

ഫ്രെയിം ഓപ്ഷനുകൾക്കായി പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസ്സിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

High risk. Clickjacking attacks can give attackers control over a user's clicks, potentially allowing them to steal sensitive information. Implementing X-Frame-Options header is crucial to prevent these attacks.

വേർഡ്പ്രസ്സിൽ ഉപേക്ഷിക്കപ്പെട്ട പ്ലഗിനുകൾ പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഉയർന്ന അപകടസാധ്യത. ഉപേക്ഷിക്കപ്പെട്ടതോ കാലഹരണപ്പെട്ടതോ ആയ പ്ലഗിനുകൾ ഒരു സുരക്ഷാ അപകടമായേക്കാം, കാരണം ഈ പ്ലഗിനുകളിലെ കേടുപാടുകൾ പലപ്പോഴും പരിഹരിക്കപ്പെടുകയോ പരിഹരിക്കപ്പെടുകയോ ചെയ്യാത്തതിനാൽ വെബ്സൈറ്റുകൾ ആക്രമണങ്ങൾക്ക് വിധേയമാകും.

WordPress-ൽ PHP പതിപ്പ് പരിശോധിച്ചില്ലെങ്കിൽ എന്ത് സംഭവിക്കും?

ഉയർന്ന അപകടസാധ്യത. PHP-യുടെ കാലഹരണപ്പെട്ട പതിപ്പ് പ്രവർത്തിപ്പിക്കുന്നത് സുരക്ഷാ വീഴ്ചകൾക്കും സാധ്യതയുള്ള ആക്രമണങ്ങൾക്കും ഇടയാക്കും.

വേർഡ്പ്രസ്സ് കോർ പതിപ്പ് പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസ്സിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്താൻ സഹായിക്കും?

ഉയർന്ന അപകടസാധ്യത. WordPress-ന്റെ കാലഹരണപ്പെട്ട പതിപ്പ് പ്രവർത്തിപ്പിക്കുന്നത്, പുതിയ പതിപ്പുകളിൽ പാച്ച് ചെയ്ത അറിയപ്പെടുന്ന സുരക്ഷാ പ്രശ്നങ്ങൾക്ക് വെബ്സൈറ്റിനെ ദുർബലമാക്കും.

HSTS പരിശോധിക്കുന്നത് WordPress-ന് എങ്ങനെ പ്രയോജനം ചെയ്യും?

ഇടത്തരം അപകടസാധ്യത. പ്രോട്ടോക്കോൾ ഡൗൺഗ്രേഡ് ആക്രമണങ്ങളിൽ നിന്ന് പരിരക്ഷിക്കുന്നതിന് HTTP സ്ട്രിക്റ്റ് ട്രാൻസ്പോർട്ട് സെക്യൂരിറ്റി (HSTS) നടപ്പിലാക്കുന്നത് പ്രധാനമാണ്, ഇത് ഉപയോക്തൃ ഡാറ്റയെ തടസ്സപ്പെടുത്താനും കൈകാര്യം ചെയ്യാനും ആക്രമണകാരികളെ അനുവദിക്കും.

കോർ അപ്ഡേറ്റുകൾക്കായി പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

ഉയർന്ന അപകടസാധ്യത. കാലഹരണപ്പെട്ട വേർഡ്പ്രസ്സ് പതിപ്പുകൾ പലപ്പോഴും അറിയപ്പെടുന്ന കേടുപാടുകൾ മുതലെടുക്കുന്ന ആക്രമണകാരികൾ ലക്ഷ്യമിടുന്നു. ഏറ്റവും പുതിയ ഫീച്ചറുകളും മെച്ചപ്പെടുത്തലുകളും ഉപയോഗിച്ച് വെബ്സൈറ്റ് കാലികമായി നിലനിർത്തുന്നത് വെബ്സൈറ്റ് സുരക്ഷയ്ക്ക് നിർണായകമാണ്.

WordPress-ൽ പ്ലഗിൻ അപ്ഡേറ്റുകൾ പരിശോധിച്ചില്ലെങ്കിൽ എന്ത് സംഭവിക്കും?

ഉയർന്ന അപകടസാധ്യത. കാലഹരണപ്പെട്ട പ്ലഗിൻ പതിപ്പുകൾ പ്രവർത്തിപ്പിക്കുന്നത് ഒരു സുരക്ഷാ അപകടമാണ്, കാരണം ഈ പ്ലഗിന്നുകളിലെ കേടുപാടുകൾ പലപ്പോഴും ആക്രമണകാരികൾ ലക്ഷ്യമിടുന്നു. ഏറ്റവും പുതിയ ഫീച്ചറുകളും മെച്ചപ്പെടുത്തലുകളും ഉപയോഗിച്ച് വെബ്സൈറ്റ് കാലികമായി നിലനിർത്തുന്നത് വെബ്സൈറ്റ് സുരക്ഷയ്ക്ക് നിർണായകമാണ്.

2FA എങ്ങനെയാണ് WordPress-ന്റെ സുരക്ഷ വർദ്ധിപ്പിക്കുന്നത്?

ഇടത്തരം അപകടസാധ്യത. ടു-ഫാക്ടർ ഓതന്റിക്കേഷൻ (2FA) പ്രവർത്തനക്ഷമമാക്കുന്നത്, ഉപയോക്താക്കൾക്ക് അവരുടെ ഉപയോക്തൃനാമത്തിനും പാസ്വേഡിനും പുറമെ രണ്ടാമത്തെ തരം പ്രാമാണീകരണം നൽകണമെന്ന് ആവശ്യപ്പെടുന്നതിലൂടെ ഒരു അധിക സുരക്ഷ നൽകുന്നു.

XML-RPC 2FA പ്രവർത്തനക്ഷമമാക്കുന്നത് WordPress-ന് ഏതെല്ലാം വിധങ്ങളിൽ പ്രയോജനം ചെയ്യും?

Medium risk. Securing access to the website's resources through remote APIs is important, and enabling 2FA for XML-RPC authentication can provide an extra layer of security.

അഡ്മിൻ ലോഗിൻ URL പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസ്സിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

ഇടത്തരം അപകടസാധ്യത. അഡ്മിനിസ്ട്രേറ്റർ ലോഗിൻ പേജിനായി ഒരു ഇഷ്ടാനുസൃത URL ഉപയോഗിക്കുന്നത്, സ്ഥിരസ്ഥിതി WordPress ലോഗിൻ പേജിനെ ലക്ഷ്യമിടുന്ന സ്വയമേവയുള്ള ആക്രമണങ്ങളെ തടയാൻ സഹായിക്കും.

ഇമേജ് ഹോട്ട്ലിങ്കിംഗ് പരിശോധിക്കുന്നത് WordPress-ന് എങ്ങനെ പ്രയോജനം ചെയ്യും?

Low risk. Preventing hotlinking can help reduce bandwidth usage and prevent others from using the website's images without permission.

WordPress-ൽ വിപുലീകൃത PHP ഫയൽ എഡിറ്റിംഗ് പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഉയർന്ന അപകടസാധ്യത. വിപുലീകരിച്ച PHP ഫയൽ എഡിറ്റിംഗ് പ്രവർത്തനരഹിതമാക്കുന്നത് ആക്രമണകാരികളെ സെർവറിലെ PHP ഫയലുകൾ പരിഷ്കരിക്കുന്നതിൽ നിന്ന് തടയുന്നതിനുള്ള ഒരു അധിക സുരക്ഷാ നടപടിയാണ്. ഈ ഫീച്ചർ പ്രവർത്തനരഹിതമാക്കിയില്ലെങ്കിൽ, സെർവറിലേക്ക് അനധികൃത ആക്സസ് നേടുന്നതിനും സെൻസിറ്റീവ് വിവരങ്ങൾ മോഷ്ടിക്കുന്നതിനും ആക്രമണകാരികൾക്ക് ഇത് പ്രയോജനപ്പെടുത്താം.

WordPress-ൽ iframe തടയൽ പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഇടത്തരം അപകടസാധ്യത. ബാഹ്യ ഉറവിടങ്ങളിൽ നിന്ന് iframes തടയുന്നത്, ആക്രമണകാരികളെ ഉപയോക്തൃ ക്ലിക്കുകൾ നിയന്ത്രിക്കാനും തന്ത്രപ്രധാനമായ വിവരങ്ങൾ മോഷ്ടിക്കാനും അനുവദിക്കുന്ന ക്ലിക്ക്ജാക്കിംഗ് ആക്രമണങ്ങളെ തടയാൻ സഹായിക്കും. എന്നിരുന്നാലും, iframes-ന്റെ ചില നിയമാനുസൃതമായ ഉപയോഗങ്ങൾ തടഞ്ഞേക്കാം, ആക്രമണകാരികൾക്ക് സമാന ഫലങ്ങൾ നേടുന്നതിന് മറ്റ് സാങ്കേതിക വിദ്യകൾ ഉപയോഗിക്കാമെന്നതിനാൽ ഇത് ഒരു വിഡ്ഢിത്തമായ പരിഹാരമായിരിക്കില്ല.

വേർഡ്പ്രസ്സിൽ അപ്രാപ്തമാക്കിയ ഫീഡുകൾ പരിശോധിക്കാത്തതിന്റെ അനന്തരഫലങ്ങൾ എന്തൊക്കെയാണ്?

കുറഞ്ഞ അപകടസാധ്യത. വെബ്സൈറ്റിൽ RSS, Atom ഫീഡുകൾ പ്രവർത്തനരഹിതമാക്കുന്നത് തന്ത്രപ്രധാനമായ വിവരങ്ങൾ പുറത്തുവരുന്നത് തടയാൻ സഹായിക്കും, എന്നാൽ ഇത് ഒരു നിർണായക സുരക്ഷാ നടപടിയല്ല. ഫീഡുകൾ പ്രവർത്തനക്ഷമമാക്കുന്നത് മെച്ചപ്പെട്ട വെബ്സൈറ്റ് ട്രാഫിക്കും സെർച്ച് എഞ്ചിൻ ദൃശ്യപരതയും പോലുള്ള ആനുകൂല്യങ്ങൾ നൽകും.

WordPress-ൽ മറഞ്ഞിരിക്കുന്ന ലോഗിൻ പേജ് പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

Medium risk. Using a hidden login page can make it more difficult for attackers to find the login page and launch automated attacks, but it may not be a foolproof solution. Attackers can still discover the login page through other means, such as through information disclosed in the website's source code.

പിംഗ്ബാക്ക് തലക്കെട്ടുകൾ പരിശോധിക്കുന്നത് വേർഡ്പ്രസിന് എന്ത് വിധത്തിൽ പ്രയോജനം ചെയ്യും?

കുറഞ്ഞ അപകടസാധ്യത. വെബ്സൈറ്റിൽ പിംഗ്ബാക്ക് ഹെഡറുകൾ പ്രവർത്തനക്ഷമമാക്കുന്നത് DDoS ആക്രമണങ്ങൾ സമാരംഭിക്കുന്നതിന് ഉപയോഗിക്കാം, പ്രത്യേകമായി ആവശ്യമില്ലെങ്കിൽ അത് പ്രവർത്തനരഹിതമാക്കണം. ഇതൊരു നിർണായക സുരക്ഷാ നടപടിയല്ല, എന്നാൽ ഈ സവിശേഷത ചൂഷണം ചെയ്യാൻ ശ്രമിക്കുന്ന ആക്രമണകാരികൾ വെബ്സൈറ്റിനെ ടാർഗെറ്റുചെയ്യുന്നത് തടയാൻ ഇത് സഹായിക്കും.

ഫയൽ എഡിറ്റിംഗ് പരിശോധിക്കുന്നത് WordPress-ന്റെ സുരക്ഷയ്ക്ക് എങ്ങനെ പ്രയോജനം ചെയ്യും?

ഉയർന്ന അപകടസാധ്യത. വേർഡ്പ്രസ്സ് ഡാഷ്ബോർഡിൽ ഫയൽ എഡിറ്റിംഗ് പ്രവർത്തനരഹിതമാക്കുന്നത് പ്ലഗിനുകളിലോ മറ്റ് വെബ് ആപ്ലിക്കേഷനുകളിലോ ഉള്ള കേടുപാടുകൾ വഴി സെർവറിലെ ഫയലുകൾ പരിഷ്ക്കരിക്കുന്നതിൽ നിന്ന് ആക്രമണകാരികളെ തടയുന്നതിനുള്ള ഒരു പ്രധാന സുരക്ഷാ നടപടിയാണ്. ഫയൽ എഡിറ്റിംഗ് അനുവദിക്കുന്നത് ആക്രമണകാരികളെ സെർവറിൽ ക്ഷുദ്ര കോഡ് അപ്ലോഡ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും പ്രാപ്തമാക്കും.

wp-config-ലെ പിശക് റിപ്പോർട്ടിംഗ് പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

Medium risk. Verifying whether error reporting is disabled in the website's wp-config.php file is crucial for safeguarding sensitive information from being exposed through error messages. However, it may also pose a challenge in identifying and resolving errors on the website.

PHP എക്സിക്യൂഷൻ പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസ്സിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

High risk. Confirming whether PHP code can be executed in the website's upload directories is essential for detecting and preventing attackers from uploading and running malicious code on the server.

തീമുകളുടെ പതിപ്പ് പരിശോധിക്കുന്നത് WordPress-ന് എങ്ങനെ പ്രയോജനം ചെയ്യും?

ഇടത്തരം അപകടസാധ്യത. വെബ്സൈറ്റിൽ ഇൻസ്റ്റാൾ ചെയ്ത തീമുകൾ കാലഹരണപ്പെട്ട പതിപ്പുകളാണോ പ്രവർത്തിക്കുന്നതെന്ന് പരിശോധിക്കുന്നത് പ്രധാനമാണ്, കാരണം ഈ തീമുകളിൽ വെബ്സൈറ്റുകളെ ആക്രമണങ്ങൾക്ക് വിധേയമാക്കുന്ന അൺപാച്ച് ചെയ്യാത്ത കേടുപാടുകൾ അടങ്ങിയിരിക്കാം. എന്നിരുന്നാലും, വെബ്സൈറ്റ് കാലഹരണപ്പെട്ട തീമുകൾ ഉപയോഗിക്കുന്നില്ലെങ്കിൽ ഇത് കാര്യമായ അപകടമുണ്ടാക്കില്ല.

പ്ലഗിൻ സമഗ്രത പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസ്സിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

ഉയർന്ന അപകടസാധ്യത. വെബ്സൈറ്റിൽ ഇൻസ്റ്റാൾ ചെയ്ത പ്ലഗിന്നുകളുടെ ഫയൽ ചെക്ക്സം പരിശോധിച്ച് അവയുടെ സമഗ്രത ഉറപ്പാക്കുന്നത് ക്ഷുദ്രകരമായ പ്ലഗിനുകൾ വഴി വെബ്സൈറ്റിൽ വിട്ടുവീഴ്ച ചെയ്യുന്നതിൽ നിന്ന് ആക്രമണകാരികളെ തടയുന്നതിനുള്ള നിർണായക ഘട്ടമാണ്.

എന്റെ വേർഡ്പ്രസ്സ് വെബ്സൈറ്റിന്റെ സുരക്ഷ എനിക്ക് ഓഡിറ്റ് ചെയ്യേണ്ടത് എന്തുകൊണ്ട്?

സ്ഥിരസ്ഥിതിയായി പ്രവർത്തനക്ഷമമാക്കാത്ത നിരവധി സുരക്ഷാ ക്രമീകരണങ്ങൾ വേർഡ്പ്രസ്സിനുണ്ട്. അവയിൽ പലതും നിങ്ങൾ അറിഞ്ഞിരിക്കില്ല. നിങ്ങളുടെ ക്രമീകരണങ്ങളുടെയും സോഫ്റ്റ്വെയർ പതിപ്പുകളുടെയും നില കാണിക്കാൻ ഉപകരണം ഒരു പരിശോധന നടത്തുന്നു.

സുരക്ഷാ ഓഡിറ്റ് പ്ലഗിൻ Nginx അല്ലെങ്കിൽ Apache എന്നിവയിൽ പ്രവർത്തിക്കുമോ?

അതെ പ്ലഗിൻ Nginx, Apache എന്നിവയിൽ പ്രവർത്തിക്കുന്നു.

സുരക്ഷാ വൈദഗ്ധ്യം ഉപയോഗിച്ചാണോ പ്ലഗിൻ നിർമ്മിച്ചത്?

അതെ, എന്റർപ്രൈസ് തലത്തിൽ ഞങ്ങൾക്ക് ക്ലൗഡ് സുരക്ഷയിൽ വിപുലമായ അനുഭവമുണ്ട്. നിങ്ങൾ സ്വയം സുരക്ഷാ വിദഗ്ദ്ധനാകേണ്ടതില്ല എന്നതാണ് പ്ലഗിന്റെ പ്രയോജനം.

ഉള്ളടക്ക തരം ഓപ്ഷനുകൾ പരിശോധിക്കുന്നത് WordPress-ന് ഏതെല്ലാം വിധങ്ങളിൽ പ്രയോജനം ചെയ്യും?

ഇടത്തരം അപകടസാധ്യത. വ്യക്തമാക്കിയിട്ടുള്ളതിൽ നിന്ന് വ്യത്യസ്തമായ MIME തരമായി ഉള്ളടക്കത്തെ വ്യാഖ്യാനിക്കുന്നത് ക്രോസ്-സൈറ്റ് സ്ക്രിപ്റ്റിംഗ് പോലുള്ള കേടുപാടുകൾക്ക് ഇടയാക്കും. ഇത്തരം ആക്രമണങ്ങൾ തടയുന്നതിന് എക്സ്-കണ്ടന്റ്-ടൈപ്പ്-ഓപ്ഷൻസ് തലക്കെട്ട് നടപ്പിലാക്കുന്നത് പ്രധാനമാണ്.

XSS സംരക്ഷണത്തിനായി പരിശോധിക്കുന്നത് എങ്ങനെയാണ് വേർഡ്പ്രസ്സ് പ്ലഗിനുകൾ കൂടുതൽ സുരക്ഷിതമാക്കുന്നത്?

ഇടത്തരം അപകടസാധ്യത. ക്രോസ്-സൈറ്റ് സ്ക്രിപ്റ്റിംഗ് ആക്രമണങ്ങൾക്ക് ഒരു വെബ്സൈറ്റിലേക്ക് ക്ഷുദ്രകരമായ കോഡ് കുത്തിവയ്ക്കാനും ഉപയോക്തൃ ഡാറ്റയിൽ വിട്ടുവീഴ്ച ചെയ്യാനും കഴിയും. എക്സ്-എക്സ്എസ്എസ്-പ്രൊട്ടക്ഷൻ ഹെഡർ നടപ്പിലാക്കുന്നത് അത്തരം ആക്രമണങ്ങളിൽ നിന്ന് സംരക്ഷിക്കും.

WordPress-ൽ MySQL പതിപ്പ് പരിശോധിക്കാത്തതുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഉയർന്ന അപകടസാധ്യത. MySQL-ന്റെ കാലഹരണപ്പെട്ട പതിപ്പ് ഉപയോഗിക്കുന്നത് സുരക്ഷാ അപകടങ്ങൾക്കും സാധ്യതയുള്ള ആക്രമണങ്ങൾക്കും ഇടയാക്കും.

വേർഡ്പ്രസ്സിൽ ഇൻസ്റ്റാൾ ചെയ്ത പ്ലഗിന്നുകളുടെ പതിപ്പുകൾ പരിശോധിക്കാത്തതിന്റെ അനന്തരഫലങ്ങൾ എന്തൊക്കെയാണ്?

ഉയർന്ന അപകടസാധ്യത. കാലഹരണപ്പെട്ട പ്ലഗിൻ പതിപ്പുകൾ പ്രവർത്തിപ്പിക്കുന്നത് സുരക്ഷാ അപകടങ്ങൾക്കും സാധ്യതയുള്ള ആക്രമണങ്ങൾക്കും ഇടയാക്കും.

വേർഡ്പ്രസ്സിൽ സുരക്ഷിത കുക്കികൾ പരിശോധിക്കാത്തതുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഇടത്തരം അപകടസാധ്യത. കുക്കി മോഷണം അല്ലെങ്കിൽ കുത്തിവയ്പ്പ് വഴി ഉപയോക്തൃ സെഷൻ ഡാറ്റ മോഷ്ടിക്കുന്നതിൽ നിന്നും കൃത്രിമം കാണിക്കുന്നതിൽ നിന്നും ആക്രമണകാരികളെ തടയുന്നതിന് സുരക്ഷിത കുക്കികൾ ഉപയോഗിക്കുന്നത് പ്രധാനമാണ്.

ഓട്ടോമാറ്റിക് അപ്ഡേറ്റർ പരിശോധിക്കുന്നത് WordPress-ന് എങ്ങനെ പ്രയോജനം ചെയ്യും?

High risk. Configuring the website's WordPress installation to automatically update to the latest version can ensure that security patches are applied in a timely manner, reducing the risk of vulnerabilities being exploited.

WordPress-ലെ ആപ്ലിക്കേഷൻ പാസ്വേഡ് പ്ലഗിൻ പരിശോധിക്കുന്നത് പ്രധാനമായിരിക്കുന്നത് എന്തുകൊണ്ട്?

Medium risk. Using the Application Passwords plugin is important for protecting user data and preventing unauthorized access to the website's resources.

ലോഗിൻ കാപ്ച പരിശോധിക്കുന്നത് എങ്ങനെയാണ് വേർഡ്പ്രസിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തുന്നത്?

Medium risk. Using CAPTCHA on the website's login page can help prevent brute force attacks by requiring users to prove that they are human.

WordPress-ൽ ഡിഫോൾട്ട് അഡ്മിൻ ഉപയോക്തൃനാമം പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഇടത്തരം അപകടസാധ്യത. സ്ഥിരസ്ഥിതി വേർഡ്പ്രസ്സ് "അഡ്മിൻ" ഉപയോക്തൃനാമം ഉപയോഗിക്കുന്നത് ആക്രമണകാരികളുടെ പൊതുവായ ലക്ഷ്യമാണ്, കാരണം ഇത് അറിയപ്പെടുന്ന സ്ഥിരസ്ഥിതി ഉപയോക്തൃനാമമാണ്, അത് പലപ്പോഴും മാറ്റമില്ലാതെ അവശേഷിക്കുന്നു. അതിനെ കൂടുതൽ സവിശേഷമായ ഒന്നിലേക്ക് മാറ്റുന്നത് ഒരു പ്രധാന സുരക്ഷാ നടപടിയാണ്.

WordPress-ൽ ടേബിൾ പ്രിഫിക്സ് പരിശോധിക്കാത്തതുമായി ബന്ധപ്പെട്ട അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഇടത്തരം അപകടസാധ്യത. ഒരു ഇഷ്ടാനുസൃത ഡാറ്റാബേസ് ടേബിൾ പ്രിഫിക്സ് ഉപയോഗിക്കുന്നത് ആക്രമണകാരികൾക്ക് ഡാറ്റാബേസ് ടേബിളുകളുടെ പേരുകൾ പ്രവചിക്കുന്നത് കൂടുതൽ ബുദ്ധിമുട്ടാക്കുന്നതിലൂടെ SQL കുത്തിവയ്പ്പ് ആക്രമണങ്ങളെ തടയാൻ സഹായിക്കും.

WordPress-ൽ PHP ഫയൽ എഡിറ്റിംഗ് പരിശോധിക്കുന്നത് പ്രധാനമായിരിക്കുന്നത് എന്തുകൊണ്ട്?

High risk. Preventing attackers from modifying critical PHP files on the server through vulnerabilities in plugins or other web applications is crucial for the website's security. Allowing PHP file editing can enable attackers to upload and execute malicious code on the server.

കമന്റ് ക്യാപ്ച പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസിന്റെ സുരക്ഷ വർദ്ധിപ്പിക്കും?

Medium risk. Using a CAPTCHA on the website's comment form can help prevent automated spam comments, but it may not be a foolproof solution. Automated tools can bypass CAPTCHAs, and it can also inconvenience legitimate users who need to prove that they are human.

റൈറ്റ് ക്ലിക്ക് ഡിസേബിൾഡ് എന്ന് പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

കുറഞ്ഞ അപകടസാധ്യത. വെബ്സൈറ്റിൽ വലത്-ക്ലിക്ക് ചെയ്യുന്നത് അപ്രാപ്തമാക്കുന്നത് ഉപയോക്താക്കളെ ചിത്രങ്ങളും മറ്റ് ഉള്ളടക്കങ്ങളും പകർത്തുന്നതിനോ സംരക്ഷിക്കുന്നതിനോ തടയാൻ ഉപയോഗിക്കാം, എന്നാൽ ഇത് വിശ്വസനീയമായ ഒരു സുരക്ഷാ നടപടിയല്ല. അറിവുള്ള ഉപയോക്താക്കൾക്ക് കീബോർഡ് കുറുക്കുവഴികളോ മറ്റ് രീതികളോ ഉപയോഗിച്ച് ഈ നിയന്ത്രണം എളുപ്പത്തിൽ മറികടക്കാൻ കഴിയും.

Fail2Ban WordPress-ന് എങ്ങനെ പ്രയോജനം ചെയ്യും?

High risk. Installing and configuring the Fail2Ban service on the website's server can help prevent brute force attacks by automatically blocking IP addresses that have repeatedly failed login attempts. Without this service, the website is at risk of being targeted by attackers attempting to guess user passwords.

പ്രവർത്തനക്ഷമമാക്കിയ പിംഗ്ബാക്കുകൾക്കായി പരിശോധിക്കുന്നത് എങ്ങനെ വേർഡ്പ്രസ്സിന്റെ സുരക്ഷ മെച്ചപ്പെടുത്തും?

കുറഞ്ഞ അപകടസാധ്യത. വെബ്സൈറ്റിൽ പിംഗ്ബാക്ക് പ്രവർത്തനക്ഷമമാക്കുന്നത്, മെച്ചപ്പെട്ട വെബ്സൈറ്റ് ട്രാഫിക്, സെർച്ച് എഞ്ചിൻ ദൃശ്യപരത എന്നിവ പോലുള്ള ആനുകൂല്യങ്ങൾ നൽകാം, എന്നാൽ ഇത് DDoS ആക്രമണങ്ങൾ ആരംഭിക്കാനും ഉപയോഗിക്കാം. ഇത് ഒരു നിർണായക സുരക്ഷാ നടപടിയല്ല, എന്നാൽ പ്രത്യേകമായി ആവശ്യമില്ലെങ്കിൽ ഇത് പ്രവർത്തനരഹിതമാക്കിയേക്കാം.

WordPress-ൽ ഫയൽ എഡിറ്റർ പരിശോധിക്കാത്തതിന്റെ അനന്തരഫലങ്ങൾ എന്തൊക്കെയാണ്?

ഉയർന്ന അപകടസാധ്യത. വേർഡ്പ്രസ്സ് ഡാഷ്ബോർഡിലെ ഫയൽ എഡിറ്റർ പ്രവർത്തനരഹിതമാക്കുന്നത് പ്ലഗിനുകളിലോ മറ്റ് വെബ് ആപ്ലിക്കേഷനുകളിലോ ഉള്ള കേടുപാടുകൾ വഴി സെർവറിലെ നിർണായക പിഎച്ച്പി ഫയലുകൾ പരിഷ്ക്കരിക്കുന്നതിൽ നിന്ന് ആക്രമണകാരികളെ തടയുന്നതിനുള്ള ഒരു പ്രധാന സുരക്ഷാ നടപടിയാണ്. ഫയൽ എഡിറ്റിംഗ് അനുവദിക്കുന്നത് ആക്രമണകാരികളെ സെർവറിൽ ക്ഷുദ്ര കോഡ് അപ്ലോഡ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും പ്രാപ്തമാക്കും.

WordPress-ൽ പിശക് റിപ്പോർട്ടിംഗ് പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

കുറഞ്ഞ അപകടസാധ്യത. വെബ്സൈറ്റിലെ പിശക് റിപ്പോർട്ടിംഗ് പ്രവർത്തനരഹിതമാക്കുന്നത് പിശക് സന്ദേശങ്ങളിലൂടെ സെൻസിറ്റീവ് വിവരങ്ങൾ വെളിപ്പെടുത്തുന്നത് തടയാൻ സഹായിക്കും. എന്നിരുന്നാലും, വെബ്സൈറ്റിലെ ട്രബിൾഷൂട്ട് ചെയ്യുന്നതിനും പിശകുകൾ പരിഹരിക്കുന്നതിനും ഇത് കൂടുതൽ ബുദ്ധിമുട്ടാക്കും.

വേർഡ്പ്രസ്സിൽ ട്രാക്ക്ബാക്കുകൾ പ്രവർത്തനരഹിതമാക്കുന്നതിന്റെ പ്രയോജനങ്ങൾ എന്തൊക്കെയാണ്?

കുറഞ്ഞ അപകടസാധ്യത. ഈ സവിശേഷതയുമായി ബന്ധപ്പെട്ട സ്പാമും മറ്റ് ക്ഷുദ്ര പ്രവർത്തനങ്ങളും തടയുന്നതിന് വെബ്സൈറ്റിൽ ട്രാക്ക്ബാക്കുകൾ പ്രവർത്തനരഹിതമാണെന്ന് ഉറപ്പാക്കുന്നത് പ്രധാനമാണ്, എന്നാൽ ഇത് വെബ്സൈറ്റിന്റെ മൊത്തത്തിലുള്ള സുരക്ഷയിൽ കാര്യമായ സ്വാധീനം ചെലുത്തിയേക്കില്ല.

WordPress-ൽ TimThumb പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഇടത്തരം അപകടസാധ്യത. വെബ്സൈറ്റിൽ TimThumb സ്ക്രിപ്റ്റ് ഉപയോഗിക്കുന്നുണ്ടോ എന്ന് പരിശോധിക്കുന്നത് പ്രധാനമാണ്, കാരണം ആക്രമണകാരികൾക്ക് മുതലെടുക്കാൻ കഴിയുന്ന സുരക്ഷാ തകരാറുകൾ ഇതിന് ഉണ്ടെന്ന് അറിയപ്പെടുന്നു. എന്നിരുന്നാലും, വെബ്സൈറ്റ് ഈ സ്ക്രിപ്റ്റ് ഉപയോഗിക്കുന്നില്ലെങ്കിൽ ഇത് കാര്യമായ അപകടമുണ്ടാക്കില്ല.

WordPress-ൽ തീം അപ്ഡേറ്റുകൾ പരിശോധിക്കാത്തതിന്റെ അപകടസാധ്യതകൾ എന്തൊക്കെയാണ്?

ഇടത്തരം അപകടസാധ്യത. വെബ്സൈറ്റിൽ ഇൻസ്റ്റാൾ ചെയ്ത തീമുകൾക്കായി എന്തെങ്കിലും അപ്ഡേറ്റുകൾ ലഭ്യമാണോ എന്ന് പരിശോധിക്കുന്നത് വെബ്സൈറ്റ് സുരക്ഷ നിലനിർത്തുന്നതിനും ഏറ്റവും പുതിയ സവിശേഷതകളും മെച്ചപ്പെടുത്തലുകളും ഉപയോഗിച്ച് കാലികമായി നിലനിർത്തുന്നതിനും നിർണായകമാണ്. എന്നിരുന്നാലും, വെബ്സൈറ്റ് ഇതിനകം കാലികമാണെങ്കിൽ ഇത് കാര്യമായ അപകടമുണ്ടാക്കില്ല.

കൂടുതൽ ചോദ്യങ്ങളുണ്ടോ? നിങ്ങളുടെ ചോദ്യം ഇവിടെ ചോദിക്കുക

EU കുക്കി സമ്മതം